AWSセキュリティの基本 責任共有モデルとは?

目次

クラウドサービス全般のセキュリティの考え方

AWS(Amazon Web Services)やGCP(Google Cloud Platform)といったパブリッククラウドは、現在様々な企業で利用が進んでいます。これらのクラウドサービスの利用を検討する際には、情報漏洩やサイバー攻撃をどのように防げばいいのか、といったセキュリティ面に不安が生じると思います。

しかしながら、AWSやGCPにおいては、セキュリティ上で気を付けるべきことについて、ホワイトペーパーとして公開されており、記載された考え方や手法に沿って、セキュリティ対策を行えば、万全な対策を行うことができます。

※AWSのセキュリティベストプラクティス

https://d1.awsstatic.com/whitepapers/ja_JP/Security/AWS_Security_Best_Practices.pdf

※GCP セキュリティ ホワイトペーパー

https://cloud.google.com/security/overview/whitepaper?hl=ja

上記を要約すると、一般的にクラウドを利用する際のセキュリティ対策は、『責任範囲を明確にする』『情報の特性を理解する』という基本的な考え方に基づきながら、各種サービスを利用していく、といった方法が考えられます。

責任範囲を明確にするとは?

まずは、クラウドサービス提供者と、セキュリティに関する責任範囲を明確にする、という考え方が必要です。この考え方は少々難しいかもしれませんが、賃貸マンションと考え方が似ています。賃貸マンションでは、マンションに防犯カメラを付ける、オートロックの装置をつける、といった建物のセキュリティについては、マンションの提供者が担当しています。

家の鍵を閉める、といったセキュリティ対策についてはマンションの入居者が担当しています。このように、マンションの提供者と利用者で、セキュリティの責任を分担して安全な住居を作り上げています。クラウドにおいても、『IaaS(Infrastructure as a Service)』『PaaS(Platform as a Service)』など、クラウドの利用形態に応じて、利用者側の責任で実施するべきセキュリティ対策が異なります。

各サービスの責任範囲を、うまく見極めて利用していく必要があります。

情報の特性を理解するとは?

情報には、さまざまな特性があります。例えば、世間一般にありふれている情報(一般情報)や、決して流出してはいけない情報(機密情報)などです。クラウドに限った話ではありませんが、一般情報や機密情報など、どのようなデータを管理するか、事前に整理しておく必要があります。

クラウド上に保存しておくデータの特性に応じて、必要な対策を考えていくといいでしょう。例えば、機密情報であれば、データの暗号化を行う、通信経路をSSL等で暗号化しておく、といった対策を行う必要があります。このように、クラウドにどのような特性のデータを保存するか理解し、必要な対策を実施していきましょう。

AWSを安心、安全に利用するスタイルズのAWSセキュリティサービスはこちら→

AWSのセキュリティを考える上で欠かせない「責任共有モデル」とは

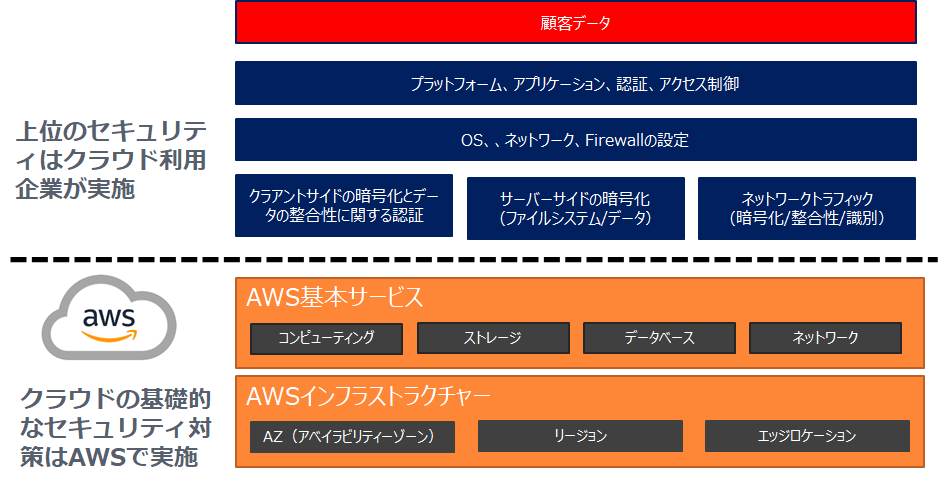

AWSにおいては、上記に記載した、利用者側とAWS側での『責任範囲を明確にする』ために、『責任共有モデル』という考え方が採用されています。AWSが提示する責任共有モデルにおいては、AWSが責任を負う範囲は、基本的にはハードウェア、ネットワーク機器とAWSクラウドのサービスを実行しているデータセンターとされます。利用するサービスにおいては、ソフトウェアも責任を負う範囲になります。

例えばRDSでは、MySQLのエンジンのアップデートといった作業範囲はAWSが実施する、といった具合です。逆に言えば、オンプレミスと比較すると、利用者側でハードウェア等のセキュリティ対策を行う必要がなくなるため、運用の負荷を大幅に軽減することが可能です。

AWS側が負う責任

具体的に、AWS側でどのようなセキュリティ対策を行っているかを記載していきます。セキュリティの対策には、『機密性』『完全性』『可用性』の3つの観点が必要ですが、AWSでは各観点で適切に運用がされています。

データセンターの管理

AWSの物理インフラが格納されているデータセンターは、保安要員、防御壁、侵入検知、監視カメラ、二要素認証など様々なセキュリティで保護されており、情報の持ち出し等ができないような対策が行われています。また、データセンターの立地自体も、地震活動などの環境リスクを軽減するために分散されたり、電力供給体制等が分離していたり、といった対策がなされています。

物理インフラの管理

物理インフラについては、24時間365日の正常性監視と、操作のための多要素認証といったセキュリティ対策が実施されています。また、これらの物理インフラを適切に稼働させるためのバックアップ電源や、空調設備についても適切に運用管理がされており、可用性や完全性が確保されています。

事業継続性

データセンターだけでなく、人員の配置等や勤務体制を含めた事業継続計画を策定し、災害やパンデミック等が発生しても、安全にインフラストラクチャーを提供できる体制が整っています。現に、2020年から続く新型コロナウイルスのパンデミックやロックダウンが発生した状況においても、安定したインフラの提供が続いています。

セキュリティ認証

AWSでは、ISO27001といった様々なセキュリティ認証を第三者機関から取得しています。これにより、第三者からセキュリティに関する継続的な監査を受けることで、その安全性を担保しています。具体的にAWSが取得しているセキュリティ認証は下記に記載されています。

※AWS コンプライアンスプログラム

https://aws.amazon.com/jp/compliance/programs/

利用者が行うべきセキュリティ対策

利用者がAWSを利用する際に行うべきセキュリティ対策は、アプリケーションのセキュアプログラミング、データの暗号化、アクセス権限の管理など、基本的にOSから上のレイヤーになります。また、構築時にこれらのセキュリティについてしっかりと考慮する必要があるだけでなく、構築後もセキュリティアップデート等の保守を行っていく必要があります。

AWSにおいては、利用者が適切にセキュリティ対策を行えるように、2021年5月現在、23ものセキュリティに関するサービスがリリースされています。

AWSを安心、安全に利用するスタイルズのAWSセキュリティサービスはこちら→

AWSのセキュリティサービスは充実しているが

上記のように、AWSのセキュリティ対策は非常に充実しています。ただし、存在している数も非常に多く、機能も多岐にわたります。以下のサービスを適切に設定することで、AWSのセキュリティを強固にすることができます。

IAM

AWSにおける認証・認可の設定を行うサービスです。AWSの各サービスにおけるアクセス権限や、ログイン情報を管理できます。

GuardDuty

GuardDutyは、セキュリティの脅威を検出し、通知するサービスです。具体的には、AWSアカウント内の各種ログを自動で取得し、機械学習により分析を行い、脅威を検出します。1クリックで利用可能になり、価格も10ドル以下で利用することができます。

AWS WAF、AWS Shield

AWSにおけるアプリケーションへの攻撃やDDos攻撃を防止してくれるサービスです。初期費用0円でWAFやDDos対策を導入することができます。

Inspector

AWS上に構築したサーバの脆弱性診断を行います。サーバに対してエージェント(=ソフトウェア)を導入する必要がありますが、現状公開されているすべての脆弱性について、サーバで問題ないかを調査し、レポートを出力することができます。

KMS、CloudHSM

AWSにおける、データの暗号化鍵管理サービスです。オンプレミスで暗号化鍵の管理を行うとなると、専用の端末を購入し、設置場所やアクセス権の管理などを行う必要があるため多大なコストがかかります。AWSではそのような運用を行う必要がありません。AWS側で鍵ローテーションなどの運用、管理を自動で行ってくれます。CloudHSMは、初期費用が高額ですが、KMSよりもさらなる厳重な鍵管理が可能です。

ユーザーの責任でやらなければいけないこと

AWSを利用すると、ITサービスの提供に向けたQCDを大幅に改善できます。一方で、扱う情報によってはユーザー側で万全なセキュリティ対策が必要です。AWSでは様々なセキュリティサービスが提供されていますが、あくまでも設定に関しては利用者側の責任で行う必要があります。

先述の通り、23ものサービスの機能を覚えて適切に設定を行うことは、少々難しいかもしれません。そのような場合には、AWSに関して豊富なノウハウを持つベンダーに相談を行うなど、外部サービスを利用していきましょう。