Microsoft Entra IDの機能解説(IDプロビジョニングなど)とエディション別導入ケース例

本コラムではMicrosoft社が提供しているID管理サービスであるMicrosoft Entra ID(旧称AzureAD)の主な機能について紹介していきます。

MicrosoftのHPには2022年2月現在、ライセンスごとに以下のようなMicrosoft Entra IDの機能一覧ページを公開しています。

https://www.microsoft.com/ja-jp/security/business/identity-access-management/azure-ad-pricing

前回のコラムでは「認証、シングルサインオン、多要素認証(MFA)」から「認可と条件つきアクセス」までの主要な機能を説明しました(前回のコラムはこちら)。今回のコラムでは「管理とハイブリッドID」以降の機能について、主要であると思われるものをピックアップして紹介していきたいと思います。

このコラムを読むことで、Microsoft Entra IDはどういった機能を備えているのかを理解し、自社に置き換えた場合、Microsoft Entra IDを使うとどのようなソリューションができるか、そのためにはどのライセンスが必要になるのか、などが明確になれば幸いです。

目次

Microsoft Entra IDの主な機能

前回のコラムでも載せましたが、Microsoft Entra IDの主な機能として、Microsoftはホームページ上で以下のものを挙げています(情報は2022年2月時点のものです)。

| 認証、シングル サインオン、多要素認証 (MFA) |

| アプリケーション アクセス |

| 認可と条件つきアクセス |

| 管理とハイブリッド ID |

| エンドユーザー セルフサービス |

| ID ガバナンス |

| イベント ログとレポート |

| 現場担当者 |

参照:https://www.microsoft.com/ja-jp/security/business/identity-access-management/azure-ad-pricing

上記の項目について、今回は「管理とハイブリッドID」以降の機能を紹介していこうと思います。

Microsoft Entra IDで実現するスタイルズIDaaSサービスはこちら→

管理とハイブリッドID

この機能はMicrosoft Entra IDで実現できるID管理に関する機能になります。

ユーザとグループ管理

「ユーザとグループ管理」は、クラウドサービスを利用するユーザやグループを一元管理できる機能のことです。異なるクラウドサービスのID管理をMicrosoft Entra IDで一括して管理することができます。

ディレクトリ同期

ディレクトリ同期は「Microsoft Entra Connect」というツールを使って、オンプレミスのActiveDirectoryのディレクトリをMicrosoft Entra IDに同期することができる機能です。この機能により管理者はたとえActiveDirectoryとMicrosoft Entra IDを併用して使っていても、2つのディレクトリをまとめて管理することができます。ActiveDirectoryの情報がMicrosoft Entra IDへ同期されるので、基本的に管理者はActiveDirectoryの管理をすることになります。

グローバルパスワード保護と管理

グローバルパスワード保護とは、既知の脆弱なパスワードやそのバリエーションを検出してブロックする機能になります。この機能を使うことで、一般的によく使われる脆弱なパスワードや侵害されたパスワードなどをMicrosoft Entra IDが検出してユーザがそのパスワードを使用できないようにしてくれます。

この機能はMicrosoft Entra IDに直接追加されたユーザに使うことができますが、上記のディレクトリ同期機能により、ActiveDirectoryから同期されたユーザについても、Microsoft Entra ID P1以上のライセンスであれば使用できます。また、グローバル禁止パスワードリストに独自のカスタマイズを設定して追加することも可能です。たとえばパスワードとして自社の社名を使わせたくない場合は、禁止パスワードリストに自社名を設定することでパスワードとして使用するのを防ぐことができます。

エンドユーザーセルフサービス

エンドユーザーセルフサービスとは、従来管理者が実施していた作業の一部をエンドユーザー自身で行ってもらうようにできる機能になります。たとえば、あらかじめメールアドレスや認証アプリなどをセキュリティ情報として登録しておけば、パスワードを忘れた場合でも自身でパスワードリセットすることができるセルフサービスパスワードリセットといった機能があります。

他にも特定のグループの管理機能をエンドユーザーに付与して管理業務を委託する機能もあり、管理者でなくても一部ユーザに管理機能を付与することで管理業務を軽減させることができます。

IDガバナンス

IDガバナンスは、IDや権限などの管理を効率的に行う機能のことで、これにより不要なユーザや権限を監視することができ、不正利用のリスクを軽減することができます。

プロビジョニング

プロビジョニングとは、源泉となるサービスからユーザ情報などを各クラウドサービスへ同期・反映させる機能のことです。従来クラウドサービスごとに行っていたユーザ情報の追加・削除・変更作業を、源泉となるサービスのみ情報を変更すれば他のクラウドサービスにも変更情報を反映させることができます。これにより、情報変更作業を短縮できるだけでなく、不要なユーザ情報を漏れなく削除することができ、不正アクセスといったリスクを軽減することができます。

PIM(Microsoft Entra Privileged Identity Management)

PIMとはMicrosoft Entra Privileged Identity Managementの略称で、重要なリソースへのアクセスを管理、制御、監視することができる機能です。たとえば、ある管理者権限などをユーザへ一時的に付与したい場合などに利用できます。永続的ではなく期限を設定できるので、権限の管理なども容易になりますし、不必要になった権限による不正アクセスのリスクを軽減することができます。

イベントログとレポート

Microsoft Entra IDはサインインログや権限付与のログなど利用状況や、それらのログをもとに検出された潜在的リスクのレポートを得ることができます。

監査ログ

監査ログはテナント内で実行されたタスクの履歴を記載したものになります。たとえば、ユーザやグループの変更情報や、どのアプリケーションが追加・削除されたのか等がすべてログとして保存されます。ログの保存期間については、Freeエディションは7日間、P1、P2ライセンスであれば30日間保存されます。

サインインログ

サインインログはユーザのサインインに関するログになります。ユーザのサインインにどのようなパターンがあるか、どれだけのユーザがサインインを実施したのか等がこのログを見ることで明らかになり、監査ログに残されたタスクを誰が実行したのかを知ることができます。ログの保存期間については、監査ログと同様にFreeエディションは7日間、P1、P2ライセンスであれば30日間保存されます。

Identity Protection

Identity Protectionは様々なリスクの検出、修復、調査などを行うことができるツールです。リスクの検出というのは、たとえばあるユーザがいつもと異なるIPでサインインをしてきた場合や匿名IPを使ってサインインを試みている場合など、通常とは異なるケースでのサインインに対して、一時的にブロックして多要素による認証を求めたりすることができます。

また、Microsoft Entra IDのアカウント情報が闇サイトに漏洩していると判断された資格情報に対しては、サインイン時にパスワードの変更を要求したりすることもできます。

現場担当者

「現場担当者」とまとめられた機能は、フロントラインで作業する担当者や外部のワーカーなどのユーザ・デバイス管理に関する機能群になります。

ユーザ管理の話であれば、従来はヘルプデスクや情報システム部門などのIT管理者が行うようなパスワードリセットや電話番号の登録といった機能を現場担当者に委任できます。

また、SMSサインインという機能もあり、これを使うことで現場のワーカーは自らの携帯番号を登録しておけばSMSを介して送信されたワンタイムパスワードを使用することで、ユーザIDやパスワードを使うことなくアプリケーションにシングルサインオンできます。

ほかにも共有デバイスを使っている現場向けの機能もあります。この機能を使うことで共有デバイスからサインアウトすれば簡単にすべてのアプリから安全にサインアウトすることができて、情報などのデータをクリアすることができ安全にデバイスを共有することができます。

Microsoft Entra IDで実現するスタイルズIDaaSサービスはこちら→

Microsoft Entra IDライセンスの違い

以上がMicrosoft Entra IDの主な機能紹介になります。

また、Microsoft Entra IDにはライセンスがFree、Office365、Microsoft Entra ID P1(以降P1と称します)、Microsoft Entra ID P2(以降P2と称します)と4つあります。そして4つのライセンスによって使用できるサービス内容に違いがあります。前回・今回と2回に分けて紹介した主な機能でも、使用できる機能に一部差異があります。使用できる機能の違いについてはコラム冒頭にあるMicrosoftの機能一覧ページをご参照ください。

企業としてMicrosoft Entra IDを使うにはどのライセンスがよいのか

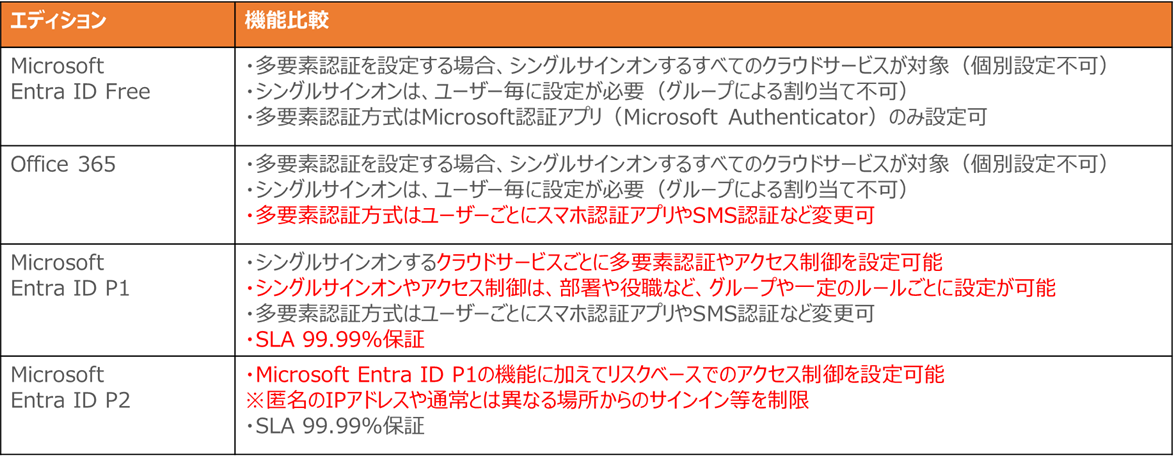

ここからは各ライセンスの説明と、どういった方にそのライセンスを使ってのMicrosoft Entra ID導入が望ましいかを説明していきます。ここでは機能の中からシングルサインオン、多要素認証、認可・条件つきアクセスにしぼってライセンスを比較していきたいと思います。

Microsoft Entra ID Free

Microsoft Entra ID Freeは無料のライセンスエディションです。

シングルサインオン機能は使用できますが、ユーザごとに設定しなくてはなりません(グループごとの設定は不可)。

多要素認証は設定できますが、一部ユーザ・サービスのみ設定するといったことはできません。また、認証方式もMicrosoftの認証アプリであるMicrosoft Authenticatorのみになります。

条件つきアクセスは設定できません。

そのため、すべてのユーザ・サービスに対して多要素認証設定を行いたい、シングルサインオン設定はユーザごとに設定でもかまわないといった方はFreeでも機能実現できます。

Office365

Office365はOffice 365 E1、E3、E5、F1、F3 のサブスクリプションに含まれているライセンスになります。上記サブスクリプションに含まれる機能ですので料金は発生しません。基本的にはMicrosoft Entra ID Freeと機能は変わりませんが、異なる点としては「ユーザごとに多要素認証を設定できる」点と「多要素認証方式についてMicrosoft Authenticator以外の方式も使用できる(SMSによる認証など)」点が挙げられます。

ただ、Microsoft Entra ID Freeと同様、Microsoft Entra IDと連携しているクラウドサービスにはすべて多要素認証が必要になり、条件つきアクセスも設定できません。ですので、Office365の機能が含まれているサブスクリプションを既にお使いで、Microsoft Entra ID Freeとほぼ同等の機能のみでよいという方向けのライセンスエディションになります。

Microsoft Entra ID P1(P1)

P1は有料のライセンスになります(2022年4月現在1ユーザ税抜650円)。P1ライセンス単体のほか、Microsoft 365 Business Premium

やMicrosoft365 E3といったサブスクリプション内にもP1が含まれています。

P1はFreeやOffice365と異なり、条件つきアクセスが使えるので、クラウドサービスごとに多要素認証やアクセス制御を設定できます。

また、シングルサインオンの設定などもグループごとに設定することができるので、部署や役職での設定が容易に可能です。

コラム内では紹介していませんが、SLAの観点でもP1以上は99.99%以上 の可用性を保証しているため、企業で使用するケースとしてはP1以上のライセンスを使うことをおすすめします。

Microsoft Entra ID P2(P2)

P2はP1の機能からさらにセキュリティ面や利便性を強化した有料ライセンスになります(2022年4月現在1ユーザ税抜980円)。P2もライセンス単体での購入のほかに、Microsoft365 E5などのサブスクリプションにも機能が含まれています。

P1との大きな違いとしては本コラムでも紹介しましたが、Identity Protectionというツールを使える点です。これによりいつもと異なるIPでのサインインや匿名IPを使ってのサインインをブロックするといったリスクベースでのアクセス制御が可能になります。不審なサインインを自動検出して対処してくれるためセキュリティは強化されますが、ライセンス料はP1よりも高くなるため、コスト面とセキュリティ面を考慮してライセンスを選択する必要があります。